SIM-kortfejl lader angribere kapre mobiltelefoner blot ved at sende SMS (Simjacker)

Sikkerhedsforskere afslørede i går (d. 12 september 2019) eksistensen af en ny og tidligere ukendt kritisk sårbarhed på SIM-kort, der gøre det muligt for eksterne angribere at kompromittere mobiltelefoner og overvåge ofre blot ved at sende en SMS.

Døbt “SimJacker”, sårbarheden findes i et bestemt stykke software, kaldet S@T Browser (et dynamisk SIM-værktøjssæt), der er integreret på de fleste SIM-kort, der i vid udstrækning bruges af mobiloperatører i mindst 30 lande og kan udnyttes uanset hvilken mobil man bruger.

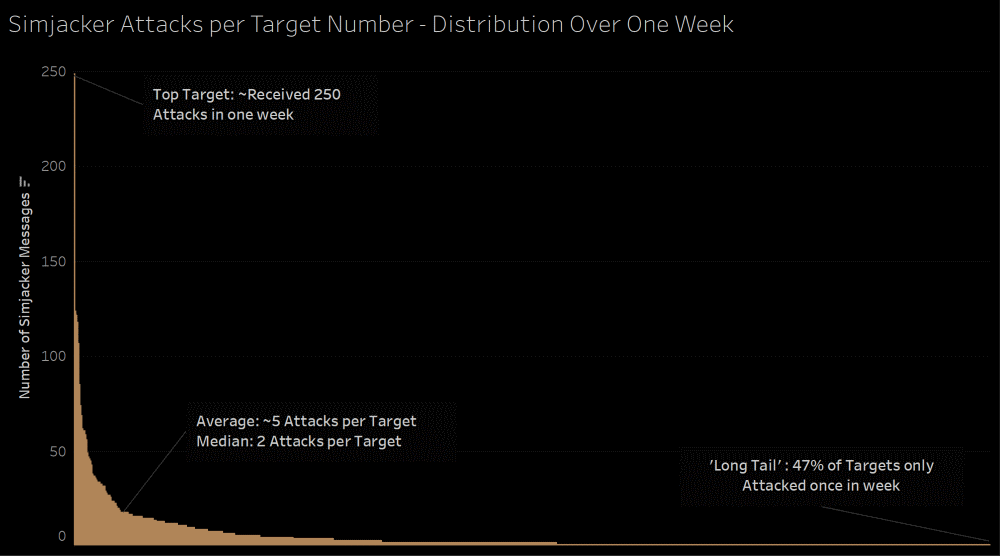

Er der grund til bekymring? Et specifikt privat firma, der samarbejder med regeringer, har aktivt udnyttet SimJacker-sårbarheden de sidste to år for at udføre målrettet overvågning af forbrugere i flere lande. Sikkerhedsforskere fra AdaptiveMobile Security har udgivet følgende udtalelse:

“Vi er ganske sikre på, at denne udnyttelse er udviklet af et specifikt privat firma, der samarbejder med regeringer for at overvåge enkeltpersoner, vi mener at denne sårbarhed er blevet udnyttet minimum de sidste 2 år af en meget sofistikeret trusselsaktør i flere lande, primært med henblik på overvågning.“

S@T Browser, forkortelse af SIMalliance Toolbox Browser, er et program, der kommer installeret på en række SIM-kort, inklusive eSIM, som en del af SIM Tool Kit (STK) og er designet til at lade mobilfirmaer give nogle basale tjenester og abonnementer over luften til deres kunder.

S@T Browser indeholder en række STK-instruktioner – såsom at sende en kort besked, lave opkald, starte browser, videresende lokale data – alt dette kan udløses bare ved at sende en SMS til en enhed.

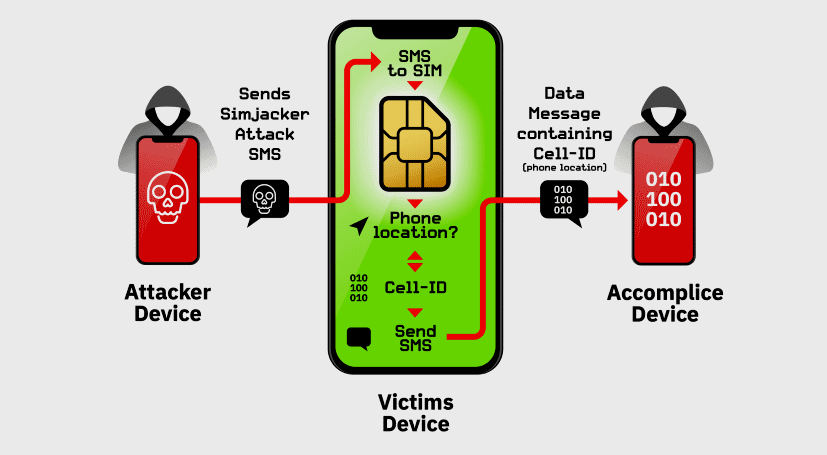

Hvordan fungerer Sårbarheden Simjacker?

Forskere fra AdaptiveMobile Security har i en ny forskning, der er offentliggjort i går, påvist at sårbarheden kan udnyttes ved hjælp af et 60 kr. GSM-modem. Det er muligt at udføre følgende vha. SimJacker.

- Hente enheds placering og IMEI-oplysninger

- At sprede information ved at sende falske meddelelser på vegne af ofrene

- Spionerer på ofrenes omgivelser ved at instruere enheden til at ringe til angriberens telefonnummer

- Spredning af malware ved at tvinge offerets telefonbrowser til at åbne en ondsindet webside

- Udførelse af “denial-of-service” (DoS) angreb ved at deaktivere SIM-kortet

- Hente andre oplysninger som sprog, radiotype, batteriniveau osv.

Forskerne forklarer yderligere:

“Under angrebet er ofret fuldstændig uvidende om, at de er under angreb, at oplysningerne blev hentet, og at de med succes blev kompromitteret,”

“Placeringsoplysningerne om tusinder af enheder blev opnået over tid uden kendskab eller samtykke fra de valgte mobiltelefonbrugere. Simjacker-angrebet kan, og er blevet udvidet til at udføre andre typer af angreb.”

“Dette angreb er også unikt, idet Simjacker Attack Message logisk kan klassificeres som en komplet malware overførelse, specielt spyware. Dette skyldes, at det indeholder en liste over instruktioner, som SIM-kortet skal udføre.“

Selvom rapporten fra forskerne planlægges at blive offentliggjort i oktober i år, siger forskerne, at de allerede har observeret reelle angreb mod brugere med enheder fra næsten enhver producent, herunder Apple, ZTE, Motorola, Samsung, Google, Huawei og endda IoT-enheder med SIM-kort.

Ifølge forskerne er alle producenter og mobiltelefonmodeller sårbare over for SimJacker-angrebet, da sårbarheden udnytter en ældre teknologi, der er integreret på SIM-kort, hvis specifikation ikke er blevet opdateret siden 2009, hvilket potentielt kan sætte over en milliard mennesker i fare.

Forskere siger, at Simjacker-angrebet fungerede så godt og er blevet udnyttet med succes i årevis “fordi det drager fordel af en kombination af komplekse grænseflader og uklare teknologier, hvilket viser, at mobiloperatører ikke kan stole på etablerede standardforsvar.”

“Simjacker repræsenterer en klar fare for mobiloperatørerne og abonnenterne. Dette er potentielt det mest sofistikerede angreb nogensinde set over centrale mobilnetværker,” sagde Cathal McDaid, CTO, AdaptiveMobile Security i en pressemeddelelse.

“Det er en brat opvågning, der viser, at fjendtlige aktører investerer stærkt i stadig mere komplekse og kreative måder til at underminere netværkssikkerhed. Dette går på kompromis med kundernes, mobiloperatørernes sikkerhed og tillid, og påvirker landes nationale sikkerhed.“

Desuden forventer forskerne nu, hvor denne sårbarhed offentligt er afsløret, at hackere og andre ondsindede aktører vil forsøge at “udvikle disse angreb til andre områder.”

Forskere har ansvarligt afsløret detaljer om denne sårbarhed overfor GSM Association, det handelsorgan, der repræsenterer mobiloperatør foreningen, samt SIM-alliancen, der repræsenterer de vigtigste SIM-kort / UICC-producenter.

SIM-alliance har anerkendt problemet og bekrevet anbefalinger til SIM-kortproducenter om at implementere sikkerhed for S@T-push-meddelelser.

Mobiloperatører kan også straks lukke denne trussel ved at lave en proces til analyse og blokering af mistænkelige meddelelser, der indeholder S@T Browser-kommandoer.

Som et potentielt offer ser det ikke ud til, at der er noget, en bruger af en mobilenhed kan gøre, hvis de bruger et SIM-kort med S@T Browser-teknologi, bortset fra at anmode om en udskiftning af deres SIM, der har den proprietære sikkerhedsmekanisme på plads.