Microsoft anbefaler ny password politik

Microsoft anbefaler nu virksomheder og organisationer til ikke længere at indføre tvungen kodeord skift på brugere, efter et bestemt tidsinterval. I dag er den mest udbredte standard, at brugere bør skifte kodeord hver 60. dag.

Nu går anbefalingen på at udnytte mere effektive metoder for at beskytte brugerne.

“Periodic password expiration is an ancient and obsolete mitigation of very low value, and we don’t believe it’s worthwhile for our baseline to enforce any specific value.” -Udtaler Aaron Margosis, en sikkerhedsekspert fra Microsoft på deres blog.

I den seneste sikkerhedsevaluering for Windows 10 (1903), dropper Microsoft idéen om at kodeord skal udskiftes med jævne mellemrum. Sikkerhedsevalueringen bygger på indsamling af gruppepolitikker, og deres indstillinger fra flere hundrede virksomheder verden over. Tidligere sikkerhedsevalueringer anbefalede virksomheder og organisationer, til at ændre brugernes password hver 60. dag (før det, 90. dag).

Margosis (fra Microsoft) skriver desuden, at gruppepolitikker som automatisk tvinger brugere til at skifte passwords, eller som påtvinger andre sikkerhedsforanstaltninger i et Microsoft miljø, ofte bliver misfortolket.

“The small set of ancient password policies enforceable through Windows’ security templates is not and cannot be a complete security strategy for user credential management. Better practices, however, cannot be expressed by a set value in a group policy and coded into a template.”

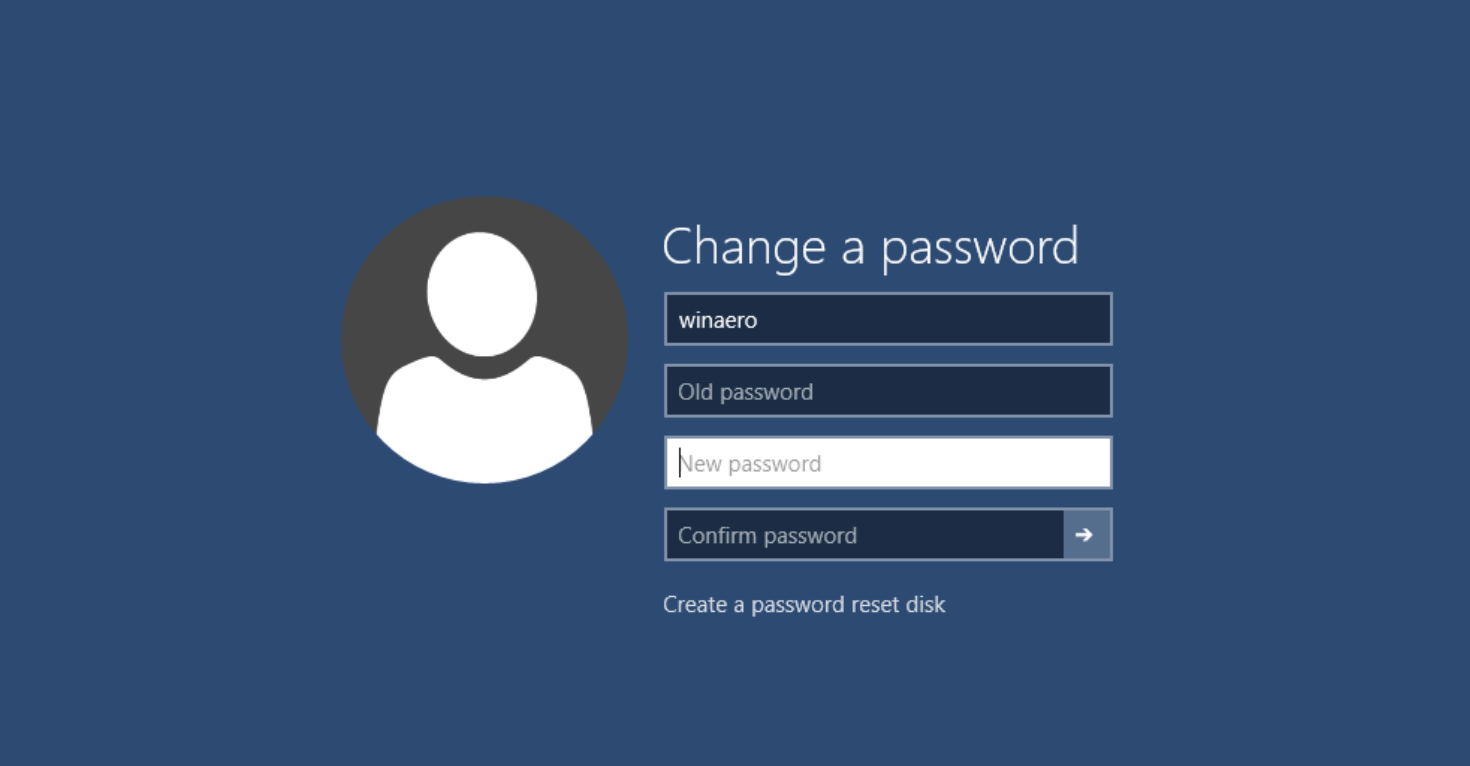

En af de mere effektive metoder at beskytte brugerne på, er at udnytte multifaktor godkendelse (MFA), også kendt som 2-faktor godkendelse.

Microsoft ikke de første til at melde denne anbefaling ud. I 2017 udmeldte (i rapporten 800-63) det amerikanske institut National Institute of Standards and Technology (NIST), som er en afdeling i det amerikanske handelsministerie, at man ligeledes bør gå over til andre metoder i stedet for nuværende implementeringer.

“Verifiers SHOULD NOT require memorized secrets to be changed arbitrarily (e.g., periodically). However, verifiers SHALL force a change if there is evidence of compromise of the authenticator.”

NIST udtalte bl.a. Hvorfor det er en dårlige idé, at tvinge brugere til at skifte kodeord efter en bestemt tidsinterval.

“Users tend to choose weaker memorized secrets when they know that they will have to change them in the near future. When those changes do occur, they often select a secret that is similar to their old memorized secret by applying a set of common transformations such as increasing a number in the password.”

Både NIST og Microsoft opfordrer kun virksomheder og organisationer at nulstille en brugers kodeord, når der er bevis på at det enten er stjålet eller på andenvis kompromitteret. John Pescatore fra SANS institutet er enige med de to virksomheder og udtaler bl.a.:

“Forcing every employee to change passwords at some arbitrary period almost invariably causes more vulnerabilities to appear in the password reset process (because there are now frequent spikes of users forgetting their passwords) which increases risk more than the forced password reset ever decreases it.”

“Having [this] as part of the baseline makes it easier for security teams to claim compliance, because auditors are happy. Focusing on password reset compliance was a huge part of all the money wasted on Sarbanes-Oxley audits 15 years ago. Great example of how compliance does not*equal security.”

Hos Zwable har vi flere års erfaring med at implementere multifaktor godkendelse (MFA), og andre relevante IT-sikkerhed tiltag. Ring eller skriv til os, for at få en gratis demo.